Điều bạn nên biết về kỹ thuật hiển thị URL cho phép lừa đảo qua tin nhắn WhatsApp, Signal, iMessage

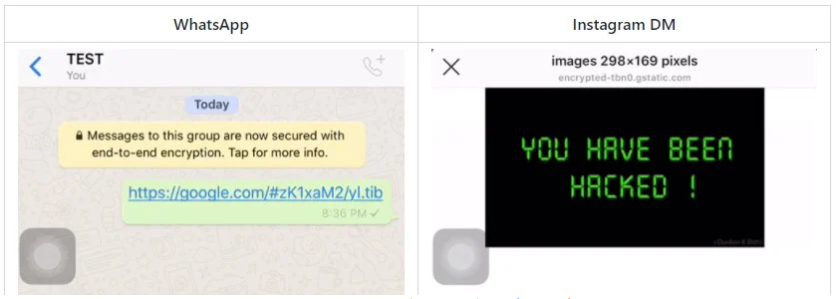

Một kỹ thuật hiển thị (rendering) được dùng trong các nền tảng email và nhắn tin hàng đầu thế giới, bao gồm Instagram, iMessage, WhatsApp, Signal và Facebook Messenger, cho phép những kẻ tấn công tạo ra các tin nhắn lừa đảo hợp pháp trong ba năm qua.

Các lỗ hổng cho phép giao diện của ứng dụng hiển thị URL không theo bình thường thông qua các ký tự điều khiển Unicode RTLO, khiến người dùng dễ bị tấn công giả mạo URI.

Khi đưa một ký tự RTLO vào một chuỗi, trình duyệt hoặc ứng dụng nhắn tin sẽ hiển thị chuỗi từ phải sang trái chứ không phải theo hướng từ trái sang phải thông thường.

Điều này cho phép các cuộc tấn công lừa đảo giả mạo các domain đáng tin cậy qua tin nhắn được gửi đến người dùng WhatsApp, iMessage, Instagram, Facebook Messenger và Signal, khiến chúng xuất hiện dưới dạng các tên miền phụ hợp pháp và đáng tin cậy của apple.com hoặc google.com.

Các lỗ hổng đã được nhà nghiên cứu ‘zadewg’ phát hiện từ tháng 8 năm 2019, bao gồm:

– CVE-2020-20093, ảnh hưởng đến phiên bản Facebook Messenger <= 227.0 trên iOS và <= 228.1.0.10.116 trên Android

– CVE-2020-20094 ảnh hưởng đến phiên bản Instagram <= 106.0 trên iOS và <= 107.0.0.11 trên Android

– CVE-2020-20095 ảnh hưởng đến phiên bản iMessage <= 14.3 trên iOS

– CVE-2020-20096 ảnh hưởng đến phiên bản WhatsApp <= 2.19.80 trên iOS và <= 2.19.222 trên Android

– Lỗ hổng trong Signal (không có định danh CVE).

PoC

Gần đây, khi Chương trình CVE tiết lộ về các lỗ hổng trên Twitter, nhà nghiên cứu Sick.Codes đã liên hệ với zadewg để biết thêm thông tin và xây dựng một mã khai thác (PoC) cho lỗ hổng.

Hai nhà nghiên cứu đã chia sẻ công khai PoC trên GitHub vì các lỗ hổng bảo mật có thể đã được khai thác trong thực tế từ lâu.

Khai thác này lợi dụng sự tin tưởng của iOS và Android đối với gTLD và tính năng hỗ trợ hiển thị văn bản hai chiều.

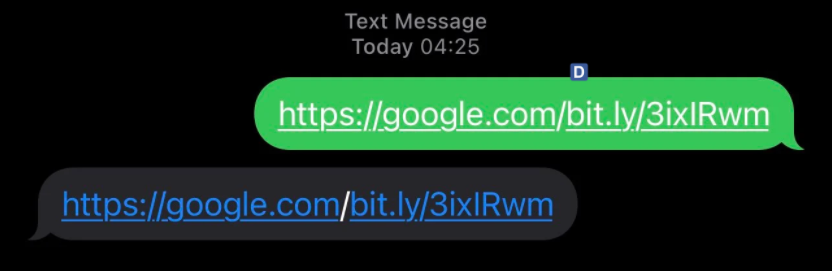

Sau khi ký tự điều khiển RTLO được đưa vào, URL sẽ bị đảo ngược “từ phải sang trái”.

Ví dụ: khi tạo “kpa.il” sẽ xuất hiện dưới dạng tệp APK ‘li.apk’.

BleepingComputer cũng nhận thấy một số điểm đặc biệt khi kiểm tra lỗ hổng này trong iMessage, Signal và Gmail.

Ví dụ: URL độc hại có thể hiển thị như một URL, nhưng chúng thực sự là hai URL.

Điều này có nghĩa là nếu người dùng nhấp vào bên trái của URL, họ sẽ truy cập Google.com và nếu nhấp vào bên phải, họ sẽ truy cập đến một liên kết khác.

iMessage trên iOS 15 hiển thị văn bản ngược lại trong màn hình xem trước danh sách tin nhắn, nhưng nó sẽ loại bỏ chuỗi ngược trong tin nhắn thực tế.

Các thử nghiệm khác do BleepingComputer thực hiện cho thấy lỗ hổng này không hoạt động trong Gmail, Outlook.com hoặc ProtonMail.

Trong khi URL được hiển thị dưới dạng một chuỗi đơn với các ký tự đảo ngược, ký tự RTLO Unicode trong hyperlink được chuyển đổi thành hệ thập lục phân tương đương.

Ví dụ như: http://www.google.com/%E2%80%AEwww.bleepingcomputer.com

Bản vá lỗ hổng

Có rất nhiều mã khai thác dựa trên RTLO. Cuộc tấn công tương tự có thể áp dụng cho nhiều ứng dụng email và IM (nhắn tin trực tuyến), nhưng chỉ những ứng dụng được đề cập ở trên đã được xác nhận là dễ bị tấn công.

Telegram cũng từng thuộc danh sách này, nhưng họ đã giải quyết vấn đề này trong bản cập nhật bảo mật của mình.

Nhóm phát triển của Signal cũng đã phản hồi báo cáo của Sick.Codes và cho biết sẽ phát hành bản vá cho lỗ hổng trong bản cập nhập tiếp theo của ứng dụng.

Vì các ký tự RTLO Unicode được sử dụng cho mục đích hợp pháp, nên không rõ liệu các ứng dụng nhắn tin có khắc phục điều này hay không vì nó có thể phá vỡ một số chức năng của ứng dụng.

Người dùng các ứng dụng dễ bị tấn công nên cảnh giác khi nhận được thông báo có chứa URL, luôn nhấp vào phía bên trái URL; đồng thời thường xuyên kiểm tra và cài đặt các bản cập nhật bảo mật của ứng dụng để khắc phục lỗ hổng nếu có sẵn bản vá.

Sick.Codes khuyến nghị người dùng của tất cả các ứng dụng IM nên:

“Tắt chế độ xem trước liên kết trong mọi thứ, đặc biệt là ứng dụng thư và bất kỳ thứ gì liên quan đến thông báo. Luôn cảnh giác với các URL trong IM, không truy cập các trang web kỳ lạ có cửa sổ bật lên cũng như nhấp vào các liên kết quà tặng giải thưởng ngẫu nhiên.

Hãy sử dụng bookmarks và đảm bảo điện thoại của bạn luôn được cập nhật.”

Theo Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC)